OpenSSH: Windows: differenze tra le versioni

mNessun oggetto della modifica |

S3v (discussione | contributi) m (ha spostato OpenSSH: windows a OpenSSH: Windows: windows→Windows nel titolo) |

||

| (91 versioni intermedie di 9 utenti non mostrate) | |||

| Riga 1: | Riga 1: | ||

== | {{Guida da adottare}}{{OpenSSH}} | ||

== Scelta del software == | |||

In primis è necessario che che sulla macchina Linux sia attivo un '''server SSH''', mentre sulla macchina Windows deve essere installata la controparte '''client'''. | |||

<br> | |||

La scelta del server SSH per Linux non pone alcun problema in quanto la comunità Open Source ha creato un ottimo prodotto che, ormai, tutte le distribuzioni installano come predefinito. Questo prodotto è il software [http://www.openssh.com/ OpenSSH Server]. | |||

Al contrario, le versioni di Windows per desktop fin qui rilasciate non prevedono l'installazione di un client SSH, ed è necessario quindi rivolgersi a software di terze parti. | |||

Attualmente il più diffuso, nonchè semplice, client SSH per Windows è [http://www.chiark.greenend.org.uk/~sgtatham/putty/ PuTTY]. | |||

<br> | |||

Viene rilasciato con licenza [http://www.opensource.org/licenses/mit-license.php/ MIT], certificata [http://www.opensource.org/ OSI – Open Source Initiative], e compatibile con la '''GPL''' ([http://www.chiark.greenend.org.uk/~sgtatham/putty/licence.html]). | |||

Non necessita di installazione, per utilizzarlo è sufficiente disporre dell'eseguibile [http://the.earth.li/~sgtatham/putty/latest/x86/putty.exe/ putty.exe]; questo è un vantaggio in tutte le situazioni in cui non sia possibile o consentita l'installazione di software aggiuntivo. | |||

Insieme a PuTTY, e sempre utilizzabili tramite il solo eseguibile, sono disponibili altri programmi che ne completano le funzionalità: | |||

*[http://the.earth.li/~sgtatham/putty/latest/x86/pscp.exe/ PSCP], client SCP; | |||

*[http://the.earth.li/~sgtatham/putty/latest/x86/psftp.exe/ PSFTP], client SFTP; | |||

*[http://the.earth.li/~sgtatham/putty/latest/x86/puttygen.exe/ PuTTYgen], utility per la generazione delle chiavi crittografiche RSA e DSA. | |||

Programmi commerciali come [http://www.vandyke.com/products/securecrt/ SecureCRT] oppure [http://www.ssh.com/products/tectia/ Tectia] offrono soluzioni sicuramente più complete, ma per i nostri scopi PuTTY è più che sufficiente, e sarà il client Windows che verrà trattato nella presente guida. | |||

{{Box | Nota |I client SSH permettono soltanto di accedere alla Shell di Linux per poter eseguire comandi su un terminale a caratteri di questo sistema operativo. Per poter accedere anche al suo server grafico [http://it.wikipedia.org/wiki/X_Window_System X Window System] o '''X11''' o soltanto '''X''' (e, quindi, per poter controllare i vari ambienti grafici ed i programmi di X), occorre anche un [http://it.wikipedia.org/wiki/VNC client/server VNC]. Ora, niente paura in quanto, grazie alla funzionalità [http://en.wikipedia.org/wiki/Tunneling_protocol Tunneling] di questi tre client SSH, è possibile controllare anche X sempre in modo sicuro.}} | |||

== Preparazione del lato Server == | |||

Si vedano le guide [[OpenSSH]] e [[OpenSSH: file di configurazione]]. | |||

=== Configurazione per accedere da remoto alle sessioni grafiche === | |||

Fin qui, sarete in grado '''solo''' di accedere, mediante un client SSH, alla '''sola''' shell della vostra Linux-Box che, pur essendo molto potente ed utile, non è troppo amichevole. Quindi, per far sì che i vostri utenti remoti possano usare anche un server grafico X (quasi sicuramente già installato e configurato), è necessario, prima, autorizzare tali utenti ad accedere a tale server e, poi, ad avviare, su questa stessa macchina, un server VNC che permetta di controllare un X display in modo da poter usare qualunque programma per X compresi i [http://it.wikipedia.org/wiki/Desktop_environment Desktop Environment] come [http://it.wikipedia.org/wiki/GNOME GNOME] o [http://it.wikipedia.org/wiki/KDE KDE]. | |||

{{Box | Osservazione |Un '''X Display''' è un display virtuale, creato da un server [http://it.wikipedia.org/wiki/X11 X Window System detto, comunemente, X11] o figli (come [http://it.wikipedia.org/wiki/XFree86 XFree86] o [http://it.wikipedia.org/wiki/XOrg X.Org]), atto a ricevere l'input da una tastiera, da un mouse e da una scheda grafica, situate in locale o in remoto, mediante un qualsiasi programma-client X che può essere installato sulla macchina locale o in una remota.}} | |||

Perciò, per fare in modo che anche gli utenti remoti possono usare l'X server, occorre accedere alla vostra Linux-Box come root e modificare il valore di una variabile nel file <code>/etc/X11/Xwrapper.config</code> (nel caso in cui tale variabile mancasse, aggiungetela senza paura). Quindi, questa variabile è <code>allowed_users</code> e deve assumere il valore <code>anybody</code> (ossia <code>allowed_users=anybody</code>). | |||

Dopo, per dare la possibilità ai vostri utenti remoti, che usano Windows, di gestire i vari programmi di X, occorre che alla partenza dell'X Server parta anche un VNC server che permetta di far visualizzare, tramite un client VNC (installato su Windows), i programmi di X. In Linux, ci sono vari VNC server free per Linux come [http://www.realvnc.com/ RealVNC] o [http://www.tightvnc.com/ TightVNC] o [http://www.karlrunge.com/x11vnc/ x11vnc]. Quest'ultimo ha una caratteristica particolare: quella di poter essere controllato un X Display già in uso da un qualsiasi VNC client installato su una macchina remota. Perciò, questa particolarità è molto utile anche per effettuare l'insegnamento a distanza. | |||

==== | == PuTTY, autenticazione con chiave pubblica == | ||

=== Preparazione === | |||

Prima di potersi collegare al server è necessario o importare una chiave privata già esistente, se la corrispondente chiave pubblica è già registrata sul server di interesse, oppure creare ex-novo una coppia di chiavi con PuTTY e registrare quella pubblica sul server. | |||

=== | ==== Usare una chiave privata OpenSSH esistente ==== | ||

Se si possiede una chiave privata per il server di interesse, ma generata tramite <code>ssh-keygen</code>, è necessario convertirla nel formato supportato da putty prima di poterla usare con quest'ultimo.<br/> | |||

Per fare ciò è sufficiente avviare PuTTYgen, cliccare sul pulsante "load" e selezionare la propria chiave privata. Quando PuTTYgen informa l'utente di essere riuscito ad importare la chiave privata, questi non dovrà far altro che salvarla cliccando sull'apposito pulsante. Il risultante file ''.ppk'' è proprio la chiave privata salvata in un formato compatibile con PuTTY. | |||

=== | ==== Generazione di una nuova coppia di chiavi ==== | ||

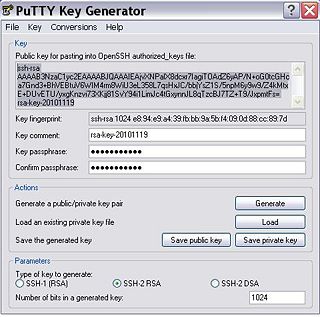

# Avviare PuTTYgen | |||

# Selezionare i parametri di interesse, ad esempio il numero di bit della chiave | |||

# Cliccare sul pulsante ''Generate'' | |||

# Muovere il mouse come richiesto ed attendere il termine della procedura. | |||

# Salvare la chiave privata in un luogo sicuro. | |||

# Copiare quella pubblica dal box superiore e salvarla in un file, oppure inserirla manualmente tra le chiavi pubbliche accettate dal server (si veda la pagina principale dedicata ad Open SSH). | |||

<br/> | |||

{{Warningbox|La chiave pubblica deve essere esportata in modo che sia compatibile con OpenSSH! Finché è aperta la finestra del generatore di chiave sarà possibile copiarla, altrimenti se la si salva sarà necessario eliminare le prime due righe ed inserire ssh-rsa per rsa oppure ssh-dss per dsa, quindi lasciare uno spazio vuoto e inserire in un'unica riga il testo della chiave. Alla fine ci deve essere il simbolo =, la parte seguente è opzionale e potete ometterla senza problemi.}} | |||

[[Immagine:MmteamPutty001.JPG |320px | center]] | |||

=== Connessione === | |||

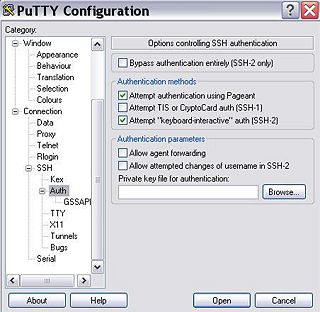

Per la connessione indicare a putty dove risiede la propria chiave privata . | |||

[[Immagine:Mmteamputty2.JPG |320px | center]] | |||

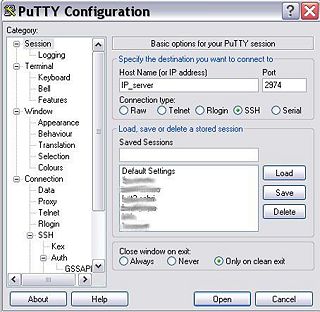

e nella schermata principale inserire i dati per la connessione. | |||

[[Immagine:MmteamPutty003.JPG |320px | center]] | |||

Al login inserire la password impostata nella chiave. | |||

[[Categoria:Reti con Windows]] | |||

[[Categoria:SSH server e amministrazione remota]] | |||

Versione attuale delle 11:22, 27 nov 2015

| Guida da adottare! |

| OpenSSH |

|

Sommario |

Scelta del software

In primis è necessario che che sulla macchina Linux sia attivo un server SSH, mentre sulla macchina Windows deve essere installata la controparte client.

La scelta del server SSH per Linux non pone alcun problema in quanto la comunità Open Source ha creato un ottimo prodotto che, ormai, tutte le distribuzioni installano come predefinito. Questo prodotto è il software OpenSSH Server.

Al contrario, le versioni di Windows per desktop fin qui rilasciate non prevedono l'installazione di un client SSH, ed è necessario quindi rivolgersi a software di terze parti.

Attualmente il più diffuso, nonchè semplice, client SSH per Windows è PuTTY.

Viene rilasciato con licenza MIT, certificata OSI – Open Source Initiative, e compatibile con la GPL ([1]).

Non necessita di installazione, per utilizzarlo è sufficiente disporre dell'eseguibile putty.exe; questo è un vantaggio in tutte le situazioni in cui non sia possibile o consentita l'installazione di software aggiuntivo.

Insieme a PuTTY, e sempre utilizzabili tramite il solo eseguibile, sono disponibili altri programmi che ne completano le funzionalità:

- PSCP, client SCP;

- PSFTP, client SFTP;

- PuTTYgen, utility per la generazione delle chiavi crittografiche RSA e DSA.

Programmi commerciali come SecureCRT oppure Tectia offrono soluzioni sicuramente più complete, ma per i nostri scopi PuTTY è più che sufficiente, e sarà il client Windows che verrà trattato nella presente guida.

| Nota I client SSH permettono soltanto di accedere alla Shell di Linux per poter eseguire comandi su un terminale a caratteri di questo sistema operativo. Per poter accedere anche al suo server grafico X Window System o X11 o soltanto X (e, quindi, per poter controllare i vari ambienti grafici ed i programmi di X), occorre anche un client/server VNC. Ora, niente paura in quanto, grazie alla funzionalità Tunneling di questi tre client SSH, è possibile controllare anche X sempre in modo sicuro. |

Preparazione del lato Server

Si vedano le guide OpenSSH e OpenSSH: file di configurazione.

Configurazione per accedere da remoto alle sessioni grafiche

Fin qui, sarete in grado solo di accedere, mediante un client SSH, alla sola shell della vostra Linux-Box che, pur essendo molto potente ed utile, non è troppo amichevole. Quindi, per far sì che i vostri utenti remoti possano usare anche un server grafico X (quasi sicuramente già installato e configurato), è necessario, prima, autorizzare tali utenti ad accedere a tale server e, poi, ad avviare, su questa stessa macchina, un server VNC che permetta di controllare un X display in modo da poter usare qualunque programma per X compresi i Desktop Environment come GNOME o KDE.

| Osservazione Un X Display è un display virtuale, creato da un server X Window System detto, comunemente, X11 o figli (come XFree86 o X.Org), atto a ricevere l'input da una tastiera, da un mouse e da una scheda grafica, situate in locale o in remoto, mediante un qualsiasi programma-client X che può essere installato sulla macchina locale o in una remota. |

Perciò, per fare in modo che anche gli utenti remoti possono usare l'X server, occorre accedere alla vostra Linux-Box come root e modificare il valore di una variabile nel file /etc/X11/Xwrapper.config (nel caso in cui tale variabile mancasse, aggiungetela senza paura). Quindi, questa variabile è allowed_users e deve assumere il valore anybody (ossia allowed_users=anybody).

Dopo, per dare la possibilità ai vostri utenti remoti, che usano Windows, di gestire i vari programmi di X, occorre che alla partenza dell'X Server parta anche un VNC server che permetta di far visualizzare, tramite un client VNC (installato su Windows), i programmi di X. In Linux, ci sono vari VNC server free per Linux come RealVNC o TightVNC o x11vnc. Quest'ultimo ha una caratteristica particolare: quella di poter essere controllato un X Display già in uso da un qualsiasi VNC client installato su una macchina remota. Perciò, questa particolarità è molto utile anche per effettuare l'insegnamento a distanza.

PuTTY, autenticazione con chiave pubblica

Preparazione

Prima di potersi collegare al server è necessario o importare una chiave privata già esistente, se la corrispondente chiave pubblica è già registrata sul server di interesse, oppure creare ex-novo una coppia di chiavi con PuTTY e registrare quella pubblica sul server.

Usare una chiave privata OpenSSH esistente

Se si possiede una chiave privata per il server di interesse, ma generata tramite ssh-keygen, è necessario convertirla nel formato supportato da putty prima di poterla usare con quest'ultimo.

Per fare ciò è sufficiente avviare PuTTYgen, cliccare sul pulsante "load" e selezionare la propria chiave privata. Quando PuTTYgen informa l'utente di essere riuscito ad importare la chiave privata, questi non dovrà far altro che salvarla cliccando sull'apposito pulsante. Il risultante file .ppk è proprio la chiave privata salvata in un formato compatibile con PuTTY.

Generazione di una nuova coppia di chiavi

- Avviare PuTTYgen

- Selezionare i parametri di interesse, ad esempio il numero di bit della chiave

- Cliccare sul pulsante Generate

- Muovere il mouse come richiesto ed attendere il termine della procedura.

- Salvare la chiave privata in un luogo sicuro.

- Copiare quella pubblica dal box superiore e salvarla in un file, oppure inserirla manualmente tra le chiavi pubbliche accettate dal server (si veda la pagina principale dedicata ad Open SSH).

Connessione

Per la connessione indicare a putty dove risiede la propria chiave privata .

e nella schermata principale inserire i dati per la connessione.

Al login inserire la password impostata nella chiave.